視頻服務器都會提供大量的視頻資源,大部分都提供了在線觀看以及下載服務。對于流量要求比較高,而從服務器本身的部署來看,也有一些特別之處。我們從一個入侵實例來看看視頻服務器中暴露出的弱點。

尋找漏洞

我們找到一個目標。首先用工具掃描了一下,顯示沒有注入點,用Webtool只掃到了后臺,也沒發現社區程序,看來從網站下手不太可能了。再來看下系統的安全性怎么樣,從IIS寫權限掃描器的結果看不存在IIS寫入漏洞,用Superscan刺探端口信息,如圖1所示,居然開了3389。利用遠程終端登錄一下得知系統是Windows 2003系統,現在基本可以確定服務器的構架了:Windows 2003 IIS6.0 MSSQL asp。

再用極速MsSQL弱口令掃描器,掛上字典后開始掃描,過了幾分鐘掃描到了弱口令!,拿下服務器有一絲絲希望了,再拿出MsSQL連接器連接,連接成功。在MsSQL的中CMD中利用dir命令找到了Web目錄,執行echo “”>>c:\"program files"\viewgood\webvod\webmedia\test.asp,建了一個一句話木馬,斷開連接,用一句話客戶端連接,成功進入,可以瀏覽幾乎所有文件,但很多目錄沒有寫權限。查看了系統服務和端口,由于安裝的東西太少了,沒有Serv-u、PCAnywhere、Radmin等,提權又變得有點困難了。

成功入侵

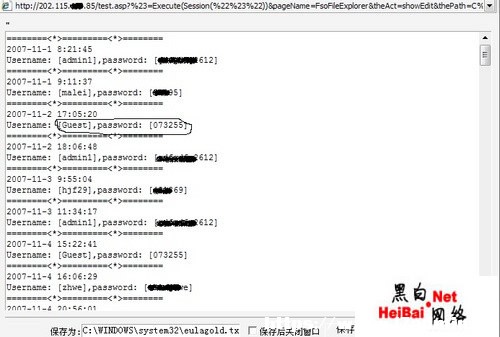

在c:\Inetpub\下發現了NTpass.dll,這正是Goldsun寫的記錄系統登錄密碼的文件。來到這個程序記錄信息存放的位置%systemroot%\system32\eulagold.txt(%systemroot%指系統目錄,這里就該是c:\windows),用剛才的權限打開,發現里面記錄了很多用戶的登錄密碼,其中還有Guest用戶,利用3389端口登錄,得到桌面權限了。

部署細節

這次的入侵看似更多的是運氣,可仔細分析一下還是比較有價值的,尤其是對于用戶對于服務器的安全部署很有借鑒意義。大體有以下幾點:

1.弱口令的防范

2.服務器文件的常規檢測

3.對于用戶的把控,尤其是視頻服務器會提供web形式的會員形式,查看異常會員情況。

4.必要端口的封鎖

|

大家都在看

大家都在看